ログとは、発生したことの公式な記録 のことを指します。情報通信業界におけるログは種類が豊富なため「何のログがどのような働きをするのか覚えきれない」と感じている方も多いのではないでしょうか。

本記事ではログの種類と役割から、管理方法と管理の目的、注意すべきポイントまで開設します。ログに関するお悩みがある方は、ぜひ最後まで読んで参考にしてみてください。

目次

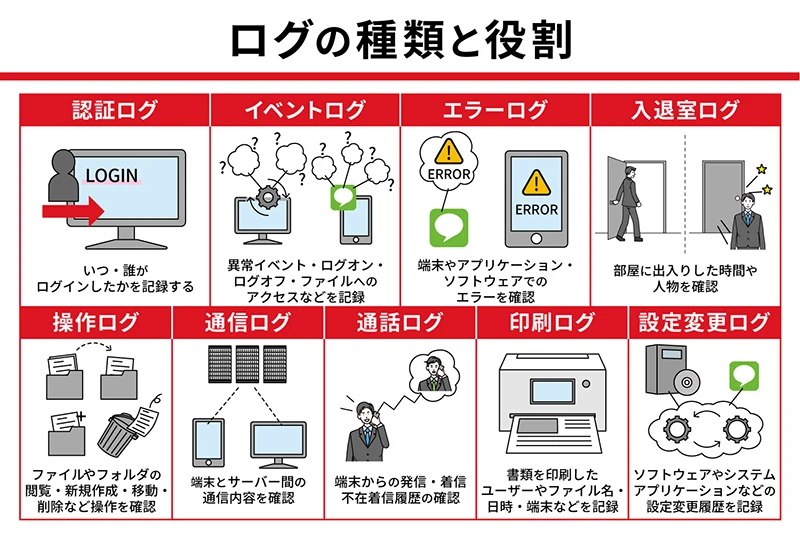

ログにはさまざまな種類がある。役割も合わせて解説

ログには以下のような種類があります。

- 認証ログ

- イベントログ

- エラーログ

- 入退室ログ

- 操作ログ

- 通信ログ

- 通話ログ

- 印刷ログ

- 設定変更ログ

こちらでは、それぞれのログと役割を詳しく解説します。

認証ログ

認証ログは端末やWebサイトに対し、誰が・いつログインしたかを記録するログです。認証ログでは、利用者の端末情報やIPアドレスも確認できます。ログインのエラー回数の値を設定することで、ログイン回数を超過した人物の管理もできます。

イベントログ

イベントログは、OSやアプリケーションのシステム内で発生した現象や動作、エラーなどを確認できるログです。異常イベントやログオン・ログオフ、ファイルへのアクセスなどの情報が記録されます。

例えばWindowsには独自のイベントログが設定されており、以下の種類に分かれます。

- アプリケーションログ

- セキュリティログ

- システムログ

イベントログの内容は以下の3つに分類されます。

- 情報

- 警告

- エラー

このようにWindowsシステム上で起こったことが3つの情報として記録されるのです。

エラーログ

エラーログは、端末やアプリケーション、ソフトウェアで発生したエラーの確認ができるログです。エラーログでは、エラーの発生日時や状況が記録されます。エラーログによって、故障の原因が比較的容易に特定可能となります。

入退室ログ

入退室ログは、部屋に入ったり出たりする時間・人物を確認できるログです。監視カメラやICチップ搭載の社員証、ドアセンサーなどで情報が収集されます。不審者による金品の盗難や、機密情報の持ち出しなどの不正が起きたときの証拠として利用可能です。

操作ログ

操作ログは、端末やソフトウェア、システムのファイル・フォルダの閲覧や新規作成、移動、削除などの操作を確認できるログです。特に一般的なログの一つとされ、PCのON・OFF、ネットワーク接続などの記録も可能です。

通信ログ

通信ログは端末とサーバー間の通信内容が確認できるログです。端末とサーバーの情報から通信内容、通信量、通信時間まで記録されます。通信エラーの内容を把握することで、サービス向上に役立つこともあります。

通話ログ

通話ログは、スマートフォンやモバイルフォンなどの端末からの発信、着信、不在着信履歴を確認できるログです。いつ・誰と通話したのか記録されるため、電話での情報漏洩が発覚した場合でも、通話ログを把握すれば情報流出の経路を確かめられます。

印刷ログ

印刷ログは、書類を印刷したユーザーやファイル名、印刷日時、印刷をした端末などが記録される印刷の行為に関するのログです。情報漏洩のときに何が印刷されたかチェックすれば、流出した情報の調査に役立つこともあるでしょう。また、利用者が必要のない印刷をしていないか確認できます。

設定変更ログ

設定変更ログは、ソフトウェアやシステム、アプリケーションなどの設定変更が履歴として確認できるログです。設定変更の権限を持つ担当者が管理者権限を変更したり、権限のあるユーザーが設定を変更したりしたときに記録されます。設定変更による証拠隠滅の記録が残されるため、不正が発生したときの調査資料になります。

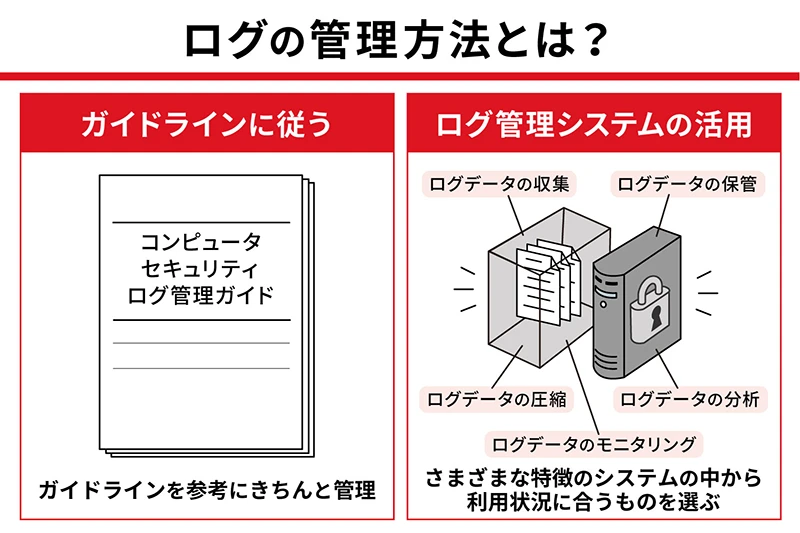

ログの管理方法は大きく分けて2つ

ログの管理方法には「ガイドラインに従って対応する」と「ログ管理システムを活用する」の2つがあります。それぞれ以下の通りです。

ガイドラインに従って対応する

ログは重要な機密情報の一つとされています。ログには誰がいつ、どのような内容の通信をしたかなどの厳重に管理すべき情報が含まれているからです。そのためログを導入する際は、ルールを決めてきちんと管理をする必要があります。

経済産業省のIT政策実施機関「IPA 独立行政法人 情報処理推進機構」は「コンピュータセキュリティログ管理ガイド」というガイドラインを発表しています(※)。ログ管理をする場合は、こういった資料を参考にするのがおすすめです。

navigate_next参考:IPA 独立行政法人 情報処理推進機構「コンピュータセキュリティログ管理ガイド」

ログ管理システムを活用する

ガイドラインに従って対応する方法はあくまで人の手による管理ですが、セキュリティ管理者によるログデータ管理は、難易度が高いケースも多々あります。担当者によるログデータ管理が難しい場合は、ログ管理システムを活用するのがおすすめです。

ログ管理システムを利用すれば、以下のことを比較的簡単に行なえるようになります。

- ログデータの収集

- ログデータの保管

- ログデータの圧縮

- ログデータの分析

- ログデータのモニタリング など

複数あるログデータを一括で管理できる統合ログ管理システムなど、システムによってさまざまな特徴があるため、ご自分の利用状況に合ったものを選びましょう。

ラネクシーでは、管理サーバーで監視対象のログを一括管理するシステムや、管理サーバーが不要で、監視対象マシン内でログ管理を完結させるシステムを提供しています。ログの管理にお困りの方はぜひご活用ください。

https://www.mylogstar.net/lineup/

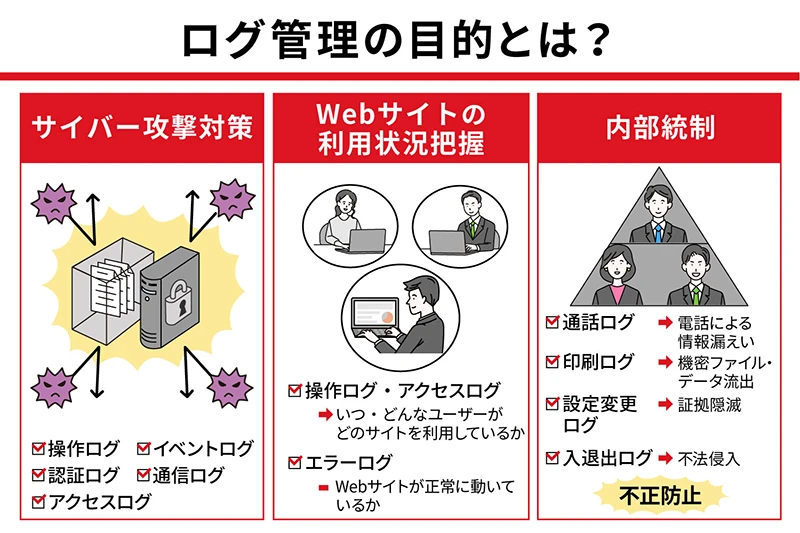

ログ管理の目的は3つに分けられる

ログを管理する目的は以下の3つに分けられます。

- サイバー攻撃対策

- Webサイトの利用状況把握

- 内部統制

それぞれの目的と必要になるログについて解説します。

サイバー攻撃対策

近年では、企業が所有する情報の多くがデジタル化されています。デジタルの情報は便利で扱いやすい反面、なりすましのメールやフィッシングサイトなどの外部からの攻撃によって、サーバーやシステムに不正アクセスされるリスクが高くなります。

そこで以下のログを管理すれば、不正アクセスをしたユーザーの行動履歴が確認可能です。

- 操作ログ

- 認証ログ

- アクセスログ

- イベントログ

- 通信ログ など

ログを駆使して迅速な対応をすれば、情報漏洩を防止したり、不正アクセスの調査に活用したりできるでしょう。

Webサイトの利用状況把握

ログはWebサイトの分析に役立てられます。例えば操作ログとアクセスログを管理すれば、どの時間帯にユーザーが多くアクセスしているか、どのWebサイトによく訪れているかなどを調査できます。エラーログからはWebサイトが正常に稼働しているかチェックでき、システムエラーの対応をスムーズにすることも可能です。

またシステム障害が発生した場合には、どのような通信が行われていたか確認することでサービス復旧につなげたり、同じような障害が発生しないよう対策を立てたりといった役割も担います。

内部統制

情報漏洩は、内部から行われることも考えられます。そのため、ログによって証拠を記録することが重要です。各ログによって防げる不正は以下の通りです。

- 通話ログ:電話による情報漏洩

- 印刷ログ:機密ファイル・データ流出

- 設定変更ログ:証拠隠滅

- 入退室ログ:不法侵入 など

また、ログを管理していることを社員に伝えておけば、不正の抑止にもつながります。

ログ管理の必要性が増した背景はテレワークの増加と政府の制度

近年はテレワークの増加によって、社外で企業の情報が取り扱われることが多くなりました。テレワークの普及は業務効率化につながる反面、以下のような危険が伴います。

- 情報漏洩

- 端末の紛失

- 通信内容の盗難 など

さらにはサイバー犯罪の増加や手口の巧妙化によって、ログ管理の重要度は増したとされています。法務省の発表によれば、2020年のサイバー犯罪は9,875件だったのに対し、翌年の2021年には2,334件増の、1万2,209件となっているそうです。

また、内部統制報告制度によってログ管理が義務化されるようになったのも、ログ管理の必要性が増した背景の1つです。政府が2008年に導入した内部統制報告制度によって、上場企業には、自社業務を把握した上で政府に報告することが義務付けられました。しかし経営陣が自社業務の全てを把握することは困難なため、ログデータを含んだITシステムの利用が求められるケースが増えています。

navigate_next参考:法務省「令和4年版 犯罪白書」 “第5章 サイバー犯罪”

navigate_next参考:金融庁「「内部統制報告制度に関するQ&A」等の改訂について」

ログを管理する際に注意すべき3つのポイント

セキュリティを強固なものにするために重要なログですが、気を付けるべきポイントが3つあります。

- 私用のネットワークやデバイスを利用しない

- 管理体制やルールを構築する

- ネットワークやシステムに対する権限を適切に設定する

一つずつ見ていきましょう。

私用のネットワークやデバイスを利用しない

私用のデバイスで接続すると情報漏洩や不正アクセスのリスクが高まるため、注意が必要です。管理者権限を所有していて、どこからでもログを管理できる立場の方は、特に気を付けましょう。

私用の端末には業務に不要なデータやファイルが含まれている上に、セキュリティの基準が低いケースも考えられます。そのため業務用と同じネットワークに接続されている端末を使用し、ログを管理できる状況での接続を徹底することが大切です。

管理体制やルールを構築する

ログを管理する前に、以下のような管理体制やルールを構築することが大切です。

- 誰が管理者になるか

- どのくらいの頻度で監視するか

- どのログを監視するか など

このような取り決めによって、不正アクセスや情報漏洩を未然に防ぐことにつながります。また管理者が一人の場合は管理者自身の不正が起きたときの早期発見が難しくなるため、管理者を監視するためのルールを設定しておくのがおすすめです。

ネットワークやシステムに対する権限を適切に設定する

「どのユーザーがどのような機能を使えるか」や「使用に制限をかけるべき箇所があるか」などの権限設定を1つずつチェックすることは、安全にシステムを利用する上で非常に大切です。

特に外部のユーザーにもアクセス権限を与える場合は、利用可能範囲と制限不可の範囲を入念に確認しましょう。

【まとめ】

目的に合わせてログを適切に使い分けよう

この記事では以下のことを解説しました。

- ログの種類と役割

- ログの管理方法

- ログ管理の目的

- ログ管理で注意すべきポイント

ログの種類は豊富なため、役割をしっかりと理解して目的に合わせた適切な使い方をすることが大切です。しっかりとログ管理の体制を整えて、強固なセキュリティ環境を構築しましょう。

ラネクシーでは、管理サーバーで監視対象のログを一括管理するシステムや、管理サーバーが不要で、監視対象マシン内でログ管理を完結させるシステムを提供しています。ログの管理にお困りの方はぜひご活用ください。

PC操作ログの収集・管理ソフトウェア

MylogStar (マイログスター )

MylogStarは、情報漏えい対策、および、万が一情報漏えいが発生した際の原因究明や拡散防止に有効なPC操作ログ管理専用ソフトウェアとして2008年の販売開始以来、高いログ収集能力が評価され、数多くの企業・団体にご導入いただいております。

MylogStar ラインナップ

1台のスタンドアロンPCからクライアント30,000台のエンタープライズシステムまで、規模やコストに合わせた様々なラインナップでログ管理をサポートします。

クライアントサーバー型

管理サーバーで監視対象のログを一元管理

スタンドアロン型

監視対象マシン内でログ管理を完結。管理サーバーは不要

Mylogstar

30日間無料トライアル

- 業界トップクラスの操作ログ収集力を体験

- シリーズの最新トライアルを全ラインナップ提供

- トライアル版から製品版として継続利用が可能(希望企業様のみ)

この記事を書いた人

株式会社ラネクシー MylogStar担当者

20年以上にわたりログと向き合い、活用方法を模索し続けているMylogStarの製品担当。

新たな活用方法はないかどうか最新のトレンドにアンテナを張り、皆さまに役立つ情報をお届けします!