PC上のファイル操作は、見逃さない!

内部不正対策に最適なMylogStarの “ファイルログ”

セキュリティ対策は、社外からの攻撃から守るということだけではありません。

攻撃者は、社外(外側)だけでなく社内(内側)にもいます。いくら社内(城)を守るセキュリティの城壁を高く頑丈に作っても、城本体がボロボロだと内側から簡単に壊されてしまうことも…

昨今“内部不正”は、猛威を振るっています。独立行政法人 情報処理推進機構(IPA)が発表している「情報セキュリティの10大脅威2023年」にて内部不正は、2021年は第6位、去年2022年は第5位、そして今年2023年は第4位と3年連続ランクアップしています。

脅威は身近に潜んでいます!城を外側・内側ともに守る対策はしていますか?

内部不正対策には、『ログ管理が有効』です。しかし、内部不正対策は考えているが何から始めればいいか分からないとお悩みであれば、まず『MylogStarのファイルログ』を活用し、ユーザーのファイル監視から始めてみませんか?

navigate_next参考:独立行政法人 情報処理推進機構(IPA)「情報セキュリティの10大脅威2023年」

MylogStarのファイルログとは?

MylogStarのファイルログでは、ユーザーのファイル操作を詳細にログ取得することが出来ます。MylogStarは、カーネルレベルからログ取得をしているためユーザーのちょっとした操作やバックグラウンドで動いたシステムのログも見逃すことはありません。

補足

カーネルとは、階層型に設計されたオペレーティングシステム (OS) の中核となる部分のことで、アプリケーションとハードウェアを橋渡ししています。

| アプリケーション |

| OS カーネル |

| ハードウェア CPUメインメモリディスク周辺機器 |

ファイルログで取得可能な操作一覧

| カテゴリ | 操作内容 | 取得可否 | 操作内容概要 |

|---|---|---|---|

| ローカルドライブ | ファイルの新規作成 | 〇 | ローカルドライブ上でファイルを 新規作成/名前変更/削除/保存先の変更/コピーをした操作 |

| ファイルの名前変更 | 〇 | ||

| ファイルの削除 | 〇 | ||

| ファイルの保存先変更 | 〇 | ||

| ファイルのコピー | 〇 | ||

| メール添付ファイルのダウンロード | 〇 | メールの添付ファイルをダウンロードした操作 | |

| ネットワークドライブ | ファイルの新規作成 | 〇 | ネットワークドライブ上でファイル |

| ファイルの名前変更 | 〇 | ||

| ファイルの削除 | 〇 | ||

| ファイルの保存先変更 | 〇 | ||

| ファイルのコピー | 〇 | ||

| CD/DVDドライブ | ファイルの書き込み | 〇 | CD/DVDドライブ上で操作をログ取得 |

| ファイルの新規作成 | 〇 | ||

| ファイルの名前変更 | 〇 | ||

| ファイルの削除 | 〇 | ||

| ファイルの保存先変更 | 〇 | ||

| ファイルのコピー | 〇 | ||

| ドライブの追加/取り外し | 〇 | ||

| リムーバブルドライブ | ファイルの書き込み | 〇 | リムーバブルドライブ上で操作をログ取得 |

| ファイルの新規作成 | 〇 | ||

| ファイルの名前変更 | 〇 | ||

| ファイルの削除 | 〇 | ||

| ファイルの保存先変更 | 〇 | ||

| ファイルのコピー | 〇 | ||

| ドライブの追加/取り外し | 〇 | ||

| クラウドストレージ | ファイルのアップロード | 〇 | クラウドストレージ上へアップロード/ダウンロードをログ取得 ※ マウントしてある場合、取得が出来ることがあります。 評価版にてぜひお試しください |

| ファイルのダウンロード | 〇 | ||

| ファイルの新規作成 | × | ||

| ファイルの名前変更 | × | ||

| ファイルの削除 | × | ||

| ファイルの保存先変更 | × | ||

| ファイルのコピー | × | ||

| FTP | ファイルのアップロード | 〇 | FTP上でのファイル操作をログ取得 |

| ファイルのダウンロード | 〇 | ||

| ファイルの新規作成 | 〇 | ||

| ファイルの名前変更 | 〇 | ||

| ファイルの削除 | 〇 | ||

| ファイルの保存先変更 | 〇 | ||

| ファイルのコピー | 〇 | ||

| ファイルサーバ | ファイルサーバへのアクセス | 〇 | ファイルサーバへのアクセスログやファイルサーバ内のファイル 操作をログ取得 |

| ローカルへファイルを移動移動 | 〇 | ||

| ファイルの新規作成 | 〇 | ||

| ファイルの名前変更 | 〇 | ||

| ファイルの削除 | 〇 | ||

| ファイルの保存先変更 | 〇 | ||

| ファイルのコピー | 〇 |

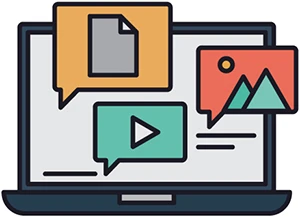

トレース機能

MylogStarでは、ファイルを追跡することが出来ます。

大量にログ取得されている中から確認したいファイルに対するログを追跡し、どこにコピーしたのかファイル名が変更されたかなどログの分析や調査に活用可能です!

事例紹介

実際にユーザー様で活用していただいている事例をご紹介します。

1. 許可していないUSBデバイス操作の監視

セキュリティ管理者が把握していないUSBデバイスを使用してコピーなど操作をしたログ、アクセス禁止ではじかれたログを取得可能です。

2. メールからのファイルダウンロードの監視

今もランサムウェアが猛威を振るっていますが、メールからファイルをダウンロードさせる手口も一般的になっています。

ファイルログでは、メールからファイルをダウンロードした操作したログを取得可能です。

3. ファイルサーバーへアクセスし、ファイルを操作したログ

共有サーバーへアクセスしファイルを操作したログも確認することが出来ます。

会社の機密情報が多く保存されているファイルサーバーへのアクセスログやファイルの操作したログを取得可能です。

MylogStarを導入するには?

MylogStarは、4つのラインナップあります。

4つともファイルログの取得が可能ですが、お客様の要件や導入したい環境によって異なります。

「内部不正対策を行いたいがまずどうしよう?」とお悩みであれば、弊社MylogStarチームにご相談下さい!MylogStarは、皆様の抱えている課題を解決することをお約束します。

まずは30日間無償のトライアルをお試しください!

MylogStar Enterprise版/Desktop版/Fileserver版

MylogStar Cloud版

この記事を書いた人

株式会社ラネクシー MylogStar担当者

20年以上にわたりログと向き合い、活用方法を模索し続けているMylogStarの製品担当。

新たな活用方法はないかどうか最新のトレンドにアンテナを張り、皆さまに役立つ情報をお届けします!